出题思路

考点,同源代码执行(Some攻击),一个jsonp接口,搞不了xss,获取不了信息,但是能回调调用js函数,这样就可以Bypass csrf token了~

漏洞点:

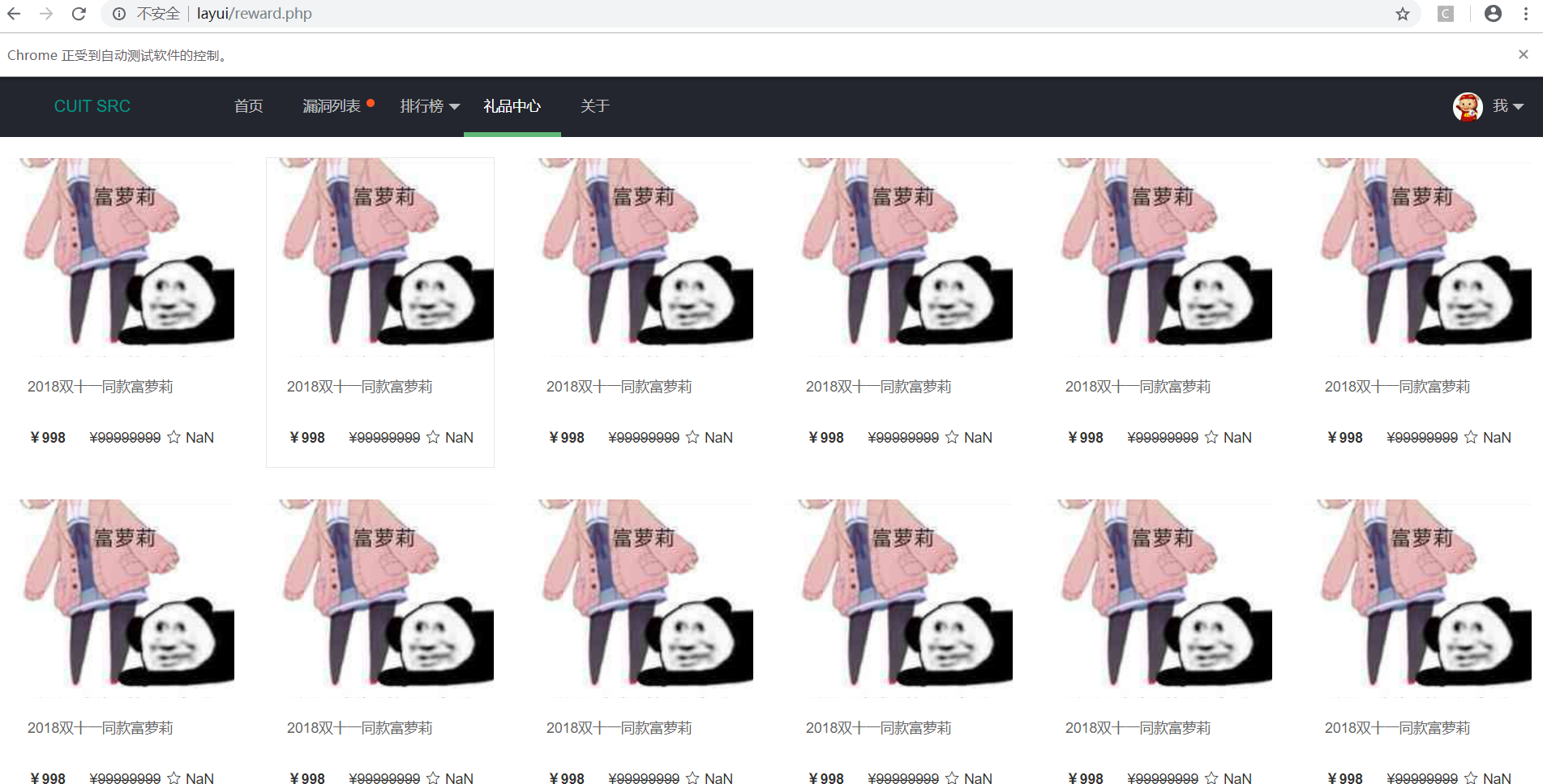

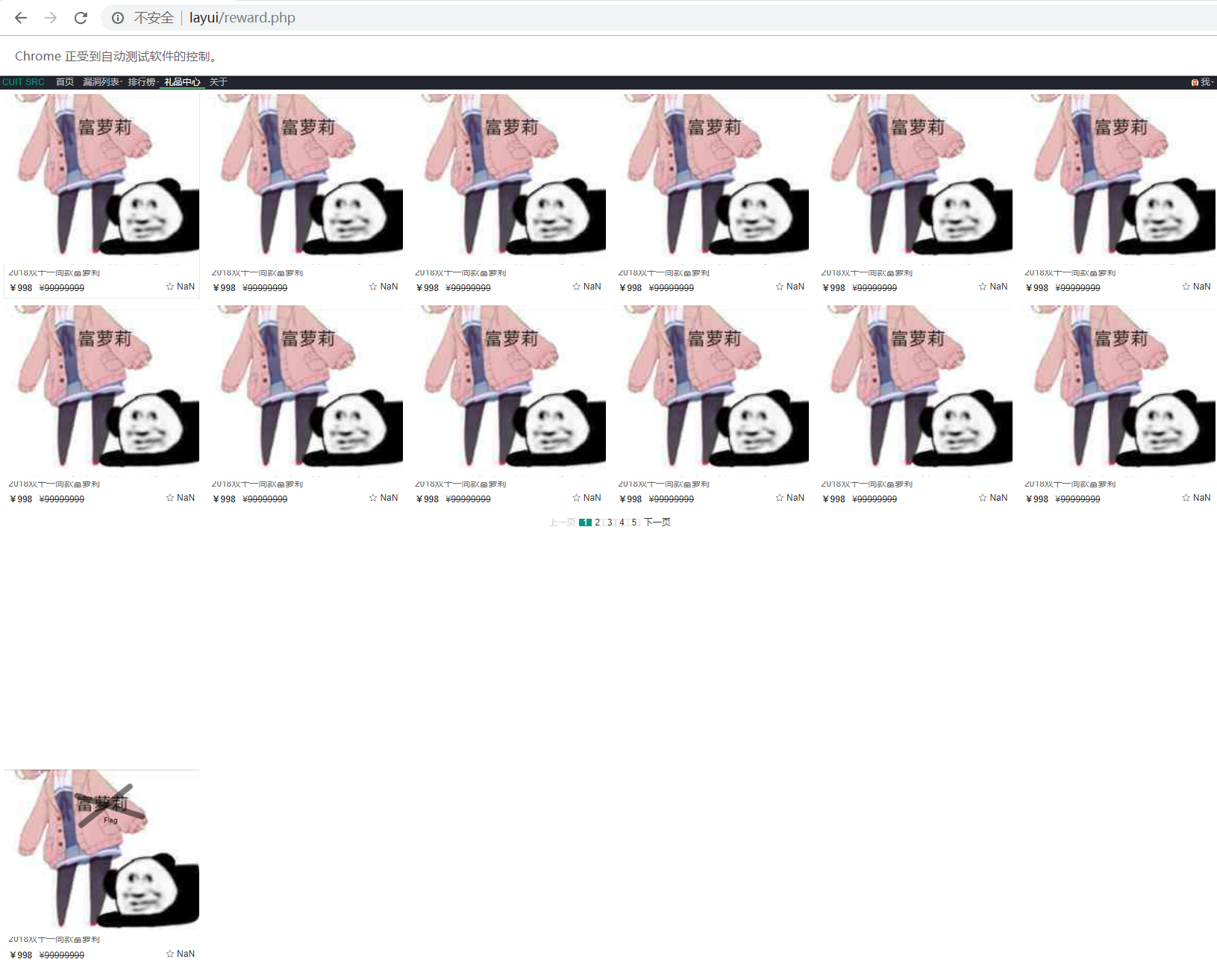

礼品中心处:

怎么购买 怎么充值都是失败的。

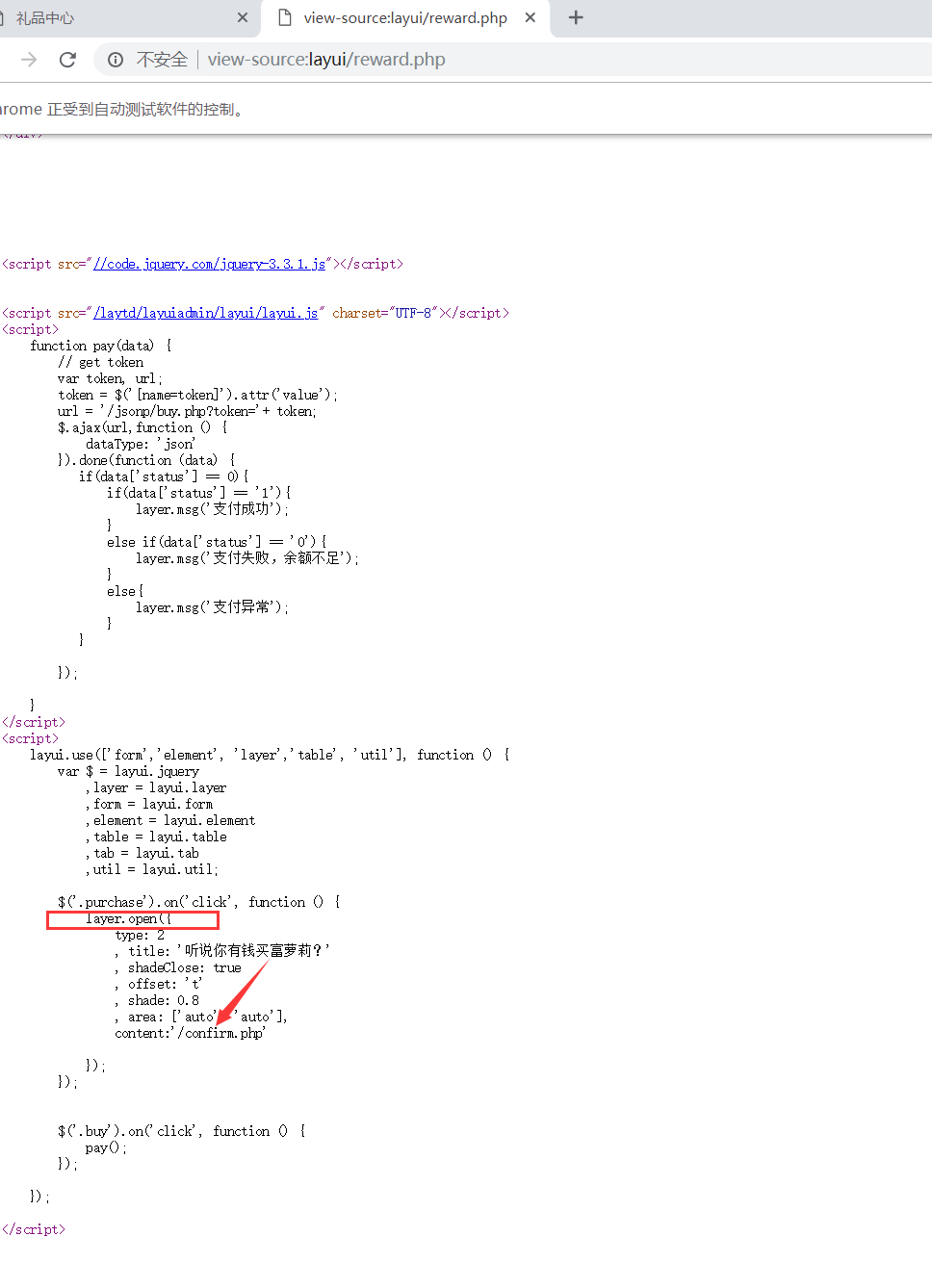

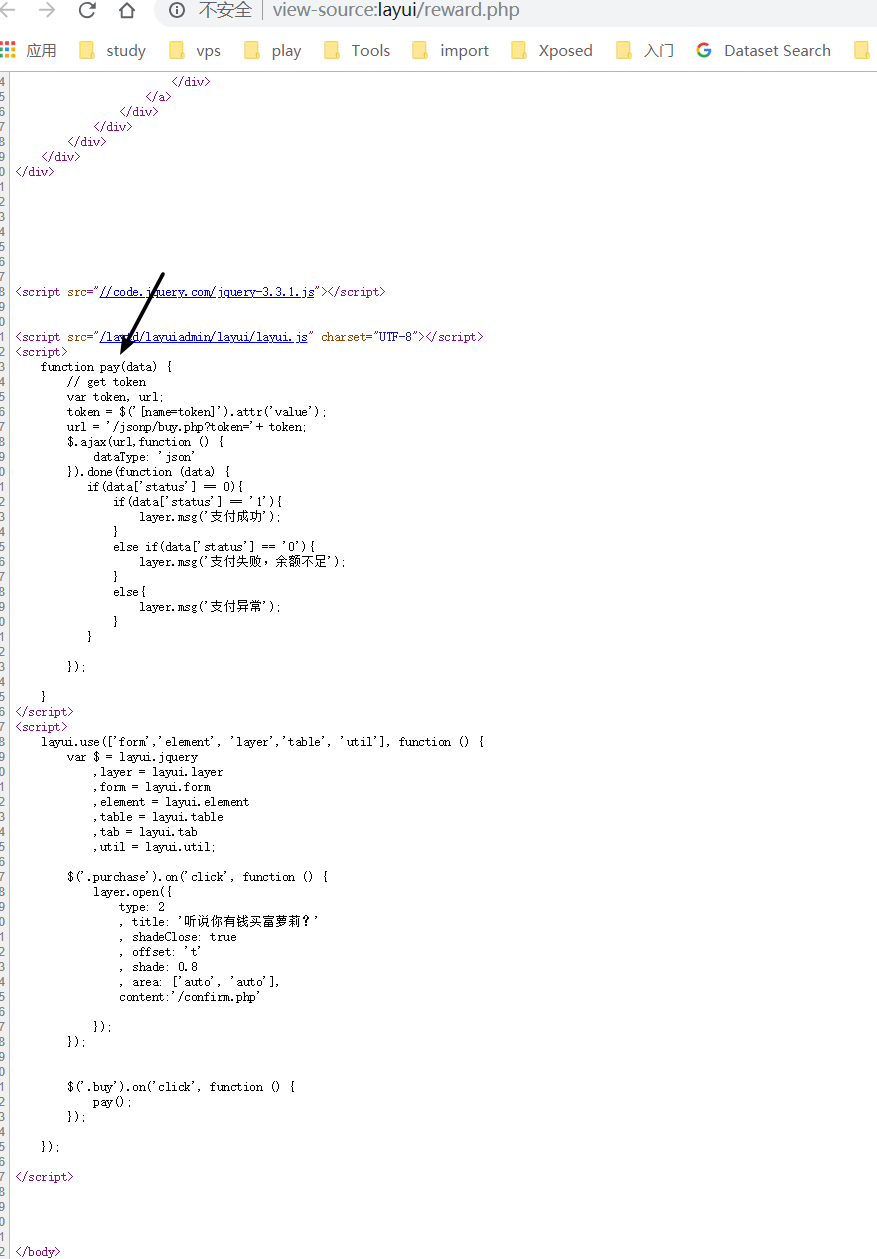

分析js代码:

在reward.php中点击富萝莉后,会用iframe加载confirm.php的文件

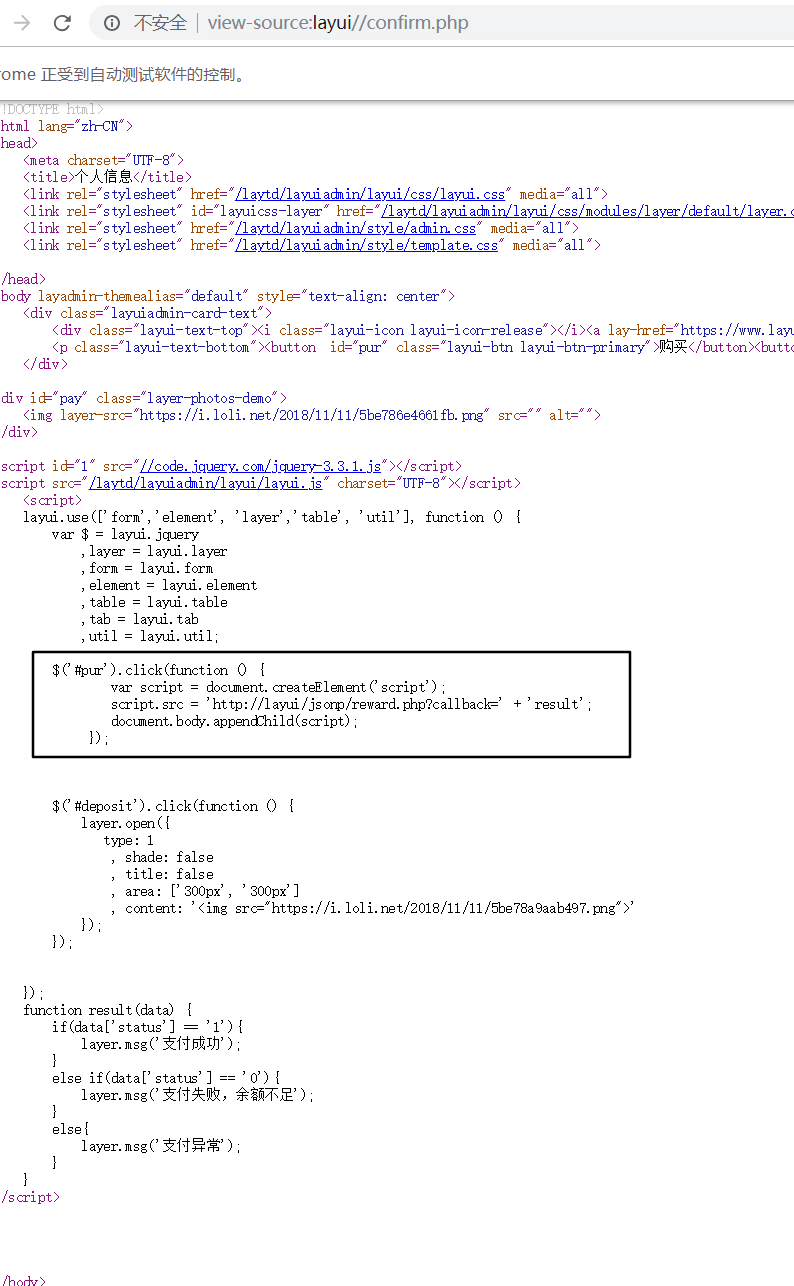

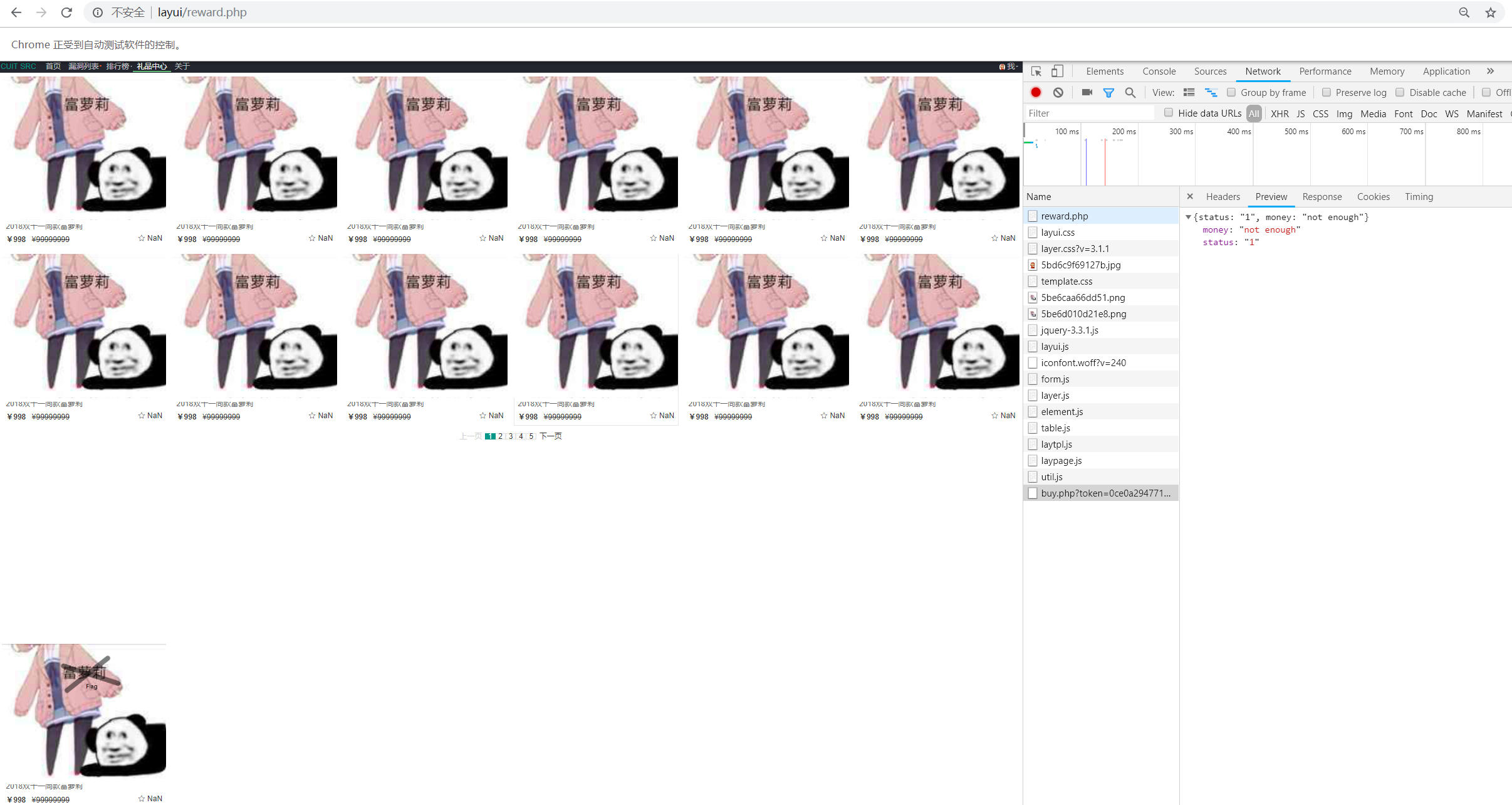

跟进confirm.php

一个jsonp的回调接口,

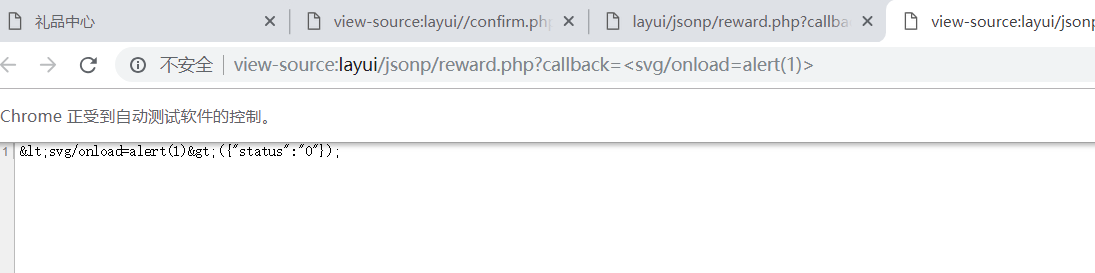

跟进接口jsonp接口,字符实体编码,搞不了反射型xss。

回过头来看reward.php,这里有一个提示:

点击之后,怎么也提示钱不够,而且还有token的验证。

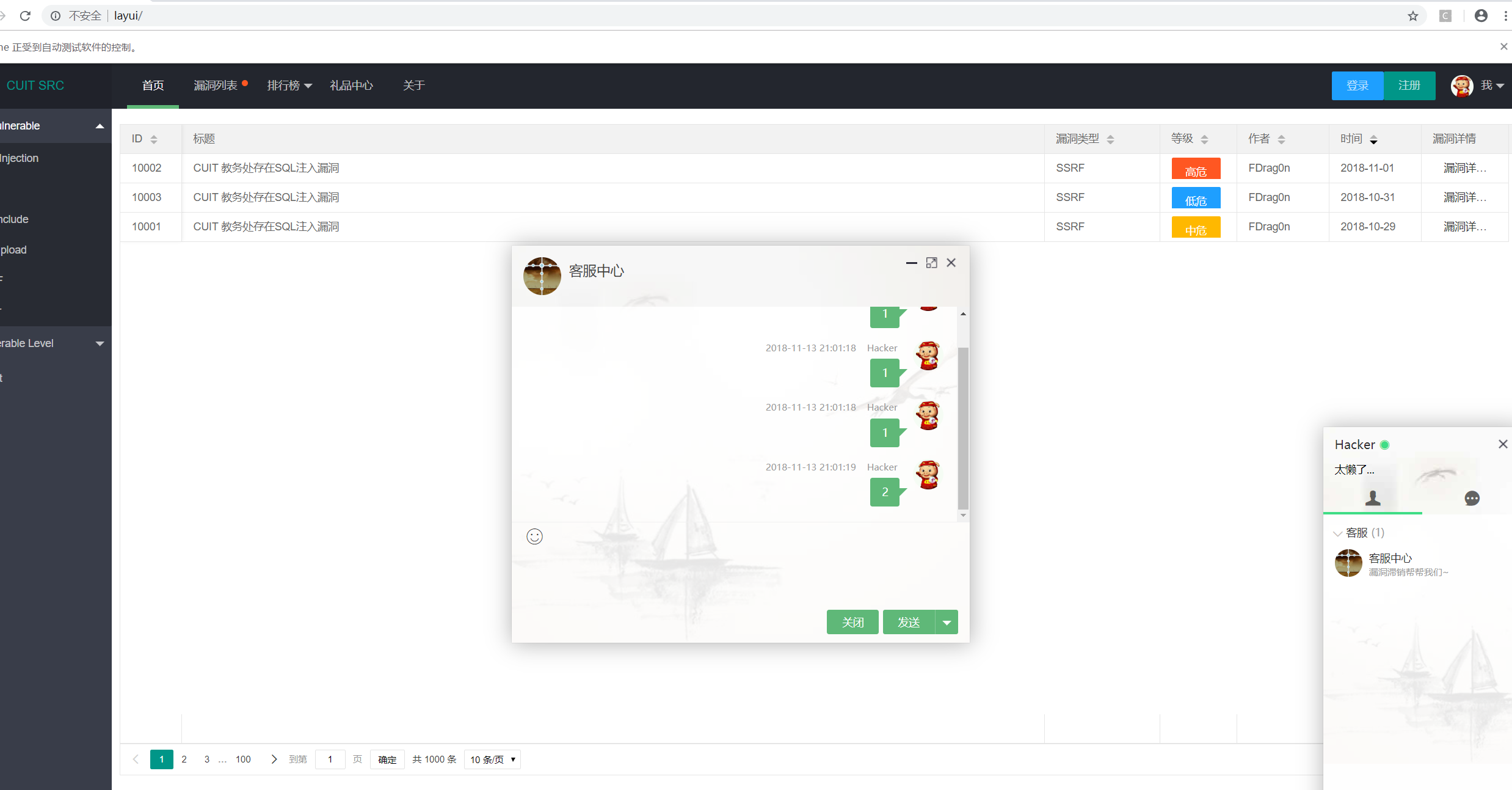

这里思路就很清晰了,csrf 绕token,配合首页的富萝莉客服,让客服点击链接,帮你购买商品

不难想到,肯定就是some攻击调用reward.php中的pay()函数了

exp:

自动测试爬虫:

视频demo: